تسجيل الدخول الموحّد (Single Sign-On – SSO) هو أسلوب مصادقة يتيح للمستخدم تسجيل الدخول لمرة واحدة فقط، ثم الوصول إلى عدة تطبيقات أو خدمات باستخدام حساب واحد، من دون الحاجة إلى إعادة تسجيل الدخول لكل نظام بشكل منفصل.

بدلًا من أن يقوم كل تطبيق بإدارة حسابات المستخدمين وكلمات المرور بشكل منفصل ويتم تطوير المصادقة بشكل مستقل لكل تطبيق محدد، يعمل SSO على جعل عملية المصادقة مركزية وتحت حساب واحد. بمجرد التحقق من الهوية لمرة، يتم منح الوصول إلى عدة أنظمة أو تطبيقات، وغالبًا بنقرة واحدة فقط.

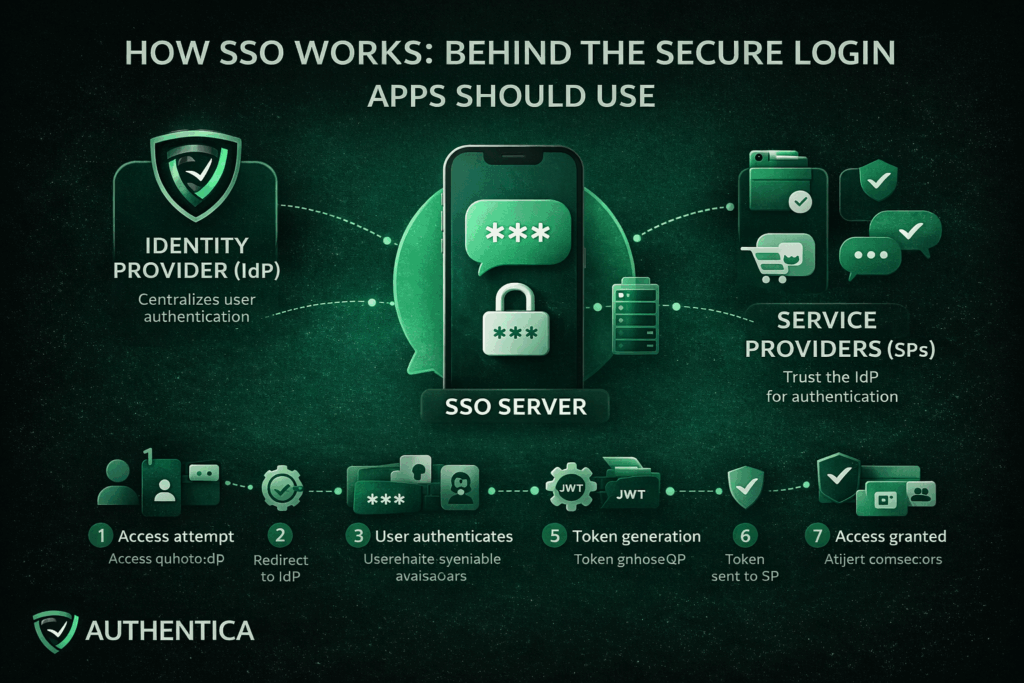

يعتمد تسجيل الدخول الموحّد على علاقة ثقة بين التطبيقات أو الخدمات من جهة، ومزوّد الهوية (Identity Provider – IdP) من جهة أخرى. بدلًا من أن تقوم التطبيقات بمصادقة المستخدمين بشكل مباشر، فإنها تفوّض هذه المهمة إلى مزوّد الهوية.

عندما يثبت المستخدم هويته بنجاح باستخدام كلمة مرور، أو رمز التحقق لمرة واحدة (OTP)، أو التعرّف على الوجه، يقوم مزوّد الهوية بإنشاء رمز أمان (Token) يؤكد عملية المصادقة للتطبيق الحالي وللتطبيقات الأخرى المرتبطة بنفس نظام تسجيل الدخول الموحد.

هذا النهج يفصل بين عملية التحقق من الهوية والأمن، ومزايا التطبيق نفسه، مما يعني أن التطبيقات لم تعد بحاجة إلى تخزين كلمات المرور أو إدارة عمليات تسجيل الدخول، ويمكنها التركيز على جودة الخدمة المقدمة.

تتكوّن بيئة تسجيل الدخول الموحّد من عدة عناصر تشكل معًا دورة كاملة:

مزوّد الهوية هو الجهة المطوّرة لحل الـ SSO، والتي تكون مسؤولة عن مصادقة المستخدمين. يقوم هذا المزود بالتحقق من بيانات المصادقة، وتطبيق سياسات المصادقة، ويُعد الجهة الموثوقة التي تعتمد عليها التطبيقات لمصادقة المستخدمين على منصاتها.

مزوّدو الخدمة في هذا السياق هم التطبيقات أو الخدمات التي يرغب المستخدم في الوصول إليها، مثل التطبيق أو المنصة التي تقدمها شركتك. بدلًا من مصادقة المستخدمين بشكل مباشر، تثق التطبيقات والمنصات في مزوّدي الهوية وتقبل الرموز الموثّقة Verified Tokens الصادرة عن المزود المختار كدليل على المصادقة.

يتولى خادم الـ SSO تنسيق وإدارة طلبات المصادقة، وتبادل الرموز، واستمرارية الجلسات بين مزوّد الهوية ومزوّد الخدمة.

تحدد بروتوكولات مثل SAML 2.0 و OAuth 2.0 و OpenID Connect كيفية هيكلة بيانات المصادقة ونقلها والتحقق منها. تضمن هذه البروتوكولات قابلية التشغيل البيني والتواصل الآمن بين الأنظمة المختلفة.

يعمل دليل المستخدمين كنقطة مركزية لتخزين سجلات المستخدمين ومعلومات الوصول. ومن دلائل المستخدمين الأشهر Active Directory أو الأدلة المعتمدة على LDAP.

تؤكد الرموز أو الـ Tokens حالة مصادقة المستخدم، ويتم تخزينها بمستوى عالي من الأمان باستخدام التشفير. ومن أمثلتها SAML Assertions و JSON Web Tokens. تكون هذه الرموز محدودة الزمن وموقّعة رقميًا لمنع التلاعب أو الهجمات الخبيثة.

تمر عملية تسجيل الدخول الموحّد بتسلسل واضح من المراحل، يمكن تبسيطه كما يلي:

تبدأ العملية عندما ينتقل المستخدم إلى تطبيق يستخدم SSO. في هذه المرحلة، يتحقق التطبيق مما إذا كان لدى المستخدم جلسة نشطة وصالحة أم لا.

إذا لم تكن هناك جلسة صالحة، يقوم التطبيق بإعادة توجيه المستخدم إلى مزوّد الهوية. يتضمن هذا التوجيه طلب مصادقة يحدد التطبيق الذي قام بالطلب وسياق المصادقة بدقة.

يطلب مزوّد الهوية من المستخدم إثبات هويته. قد يتضمن ذلك إدخال اسم المستخدم وكلمة المرور، أو استخدام رمز تحقق لمرة واحدة OTP، أو الاستفادة من جلسة مصادقة سابقة إن وُجدت.

بعد نجاح المصادقة، يقوم مزوّد الهوية بإنشاء رمز مصادقة يحتوي على معلومات الهوية وبيانات تؤكد حدوث المصادقة، ويتم توقيعه رقميًا باستخدام شهادة موثوقة.

يتم إرسال الرمز إلى التطبيق الأصلي، عادة عبر إعادة توجيه آمنة في المتصفح أو عبر قناة اتصال خلفية، دون أن يتعامل التطبيق مباشرة مع بيانات مصادقة المستخدم.

يقوم التطبيق بالتحقق من صحة الرمز من خلال فحص التوقيع، والجهة المصدِرة، وتاريخ الانتهاء، والمستخدم المقصود، للتأكد من أن الرمز لم يتم التلاعب به وأنه صادر عن مصدر موثوق.

إذا كان الرمز صالحًا، ينشئ التطبيق جلسة للمستخدم ويمنحه حق الوصول. ومن هذه اللحظة، فقد تمت المصادقة لهذا المستخدم باستخدام SSO.

بالنسبة للمؤسسات التي ترغب في تطبيق SSO دون تعقيد بناء وصيانة بنية تحتية خاصة بها، توفر Authentica خدمة SSO جاهزة ومصممة للتكامل السلس مع المنصات والتطبيقات الحديثة.

تقدم هذه الخدمة مصادقة مركزية عبر التطبيقات السحابية، والتطبيقات المحلية، والبيئات الهجينة باستخدام واجهة برمجة تطبيقات واحدة (API)، مما يمكن المؤسسات من توحيد إدارة الوصول بأقل جهد ممكن، ودون تعطيل للأنظمة، وبنموذج تكاليف حسب الطلب.

تسجيل الدخول الموحّد ليس مجرد ميزة لتحسين تجربة المستخدم، بل تكمن قيمته الحقيقية في الطريقة التي يعيد بها تنظيم المصادقة عبر الأنظمة المختلفة. من خلال فهم آلية عمله، حتى دون الإلمام بكل التفاصيل التقنية، يصبح من الواضح لماذا ينبغي على كل تطبيق أو منصة التفكير في الاعتماد على SSO.

تشهد التطبيقات المصرفية وتطبيقات التكنولوجيا المالية تطورًا متسارعًا، وتبقى مسألة الأمان من أهم الاعتبارات لدى الشركات المتنافسة في هذا المجال. تعد الرموز المؤقتة OTP من أبسط وأكثر الطرق فاعلية للتحقق من الهوية في التطبيقات المصرفية والمالية. دور هذه الطريقة للمصادقة زاد بشكل ملحوظ خلال السنوات الأخيرة، خاصة في أسواق مثل المملكة العربية السعودية، حيث تستمر تطبيقات الخدمات المصرفية الرقمية في النمو بوتيرة سريعة مع تطور المزايا بشكل كبير.

إذا كنت تفكر في استخدام الرموز المؤقتة OTP ضمن عملياتك المصرفية أو لست متأكدًا من قيمتها، نشاركك اليوم ما هي OTP، ولماذا هي مهمة، وفيما تستخدمها البنوك.

كلمة المرور لمرة واحدة أو الرموز المؤقتة OTP هي رموز تحقق قصيرة، غالبًا ما تتكون من 4 أو 6 أرقام، يتم إنشاؤها تلقائيًا لتأكيد تسجيل الدخول أو تنفيذ معاملة. وعلى عكس كلمات المرور الثابتة، تنتهي صلاحية هذه الرموز المؤقتة بعد استخدام واحد فقط أو بعد مرور بضع دقائق أو حتى ثوانٍ، ما يقلل من المخاطر المرتبطة بإعادة استخدام كلمات المرور أو تسريب بيانات الدخول أو الوصول غير المصرح به.

تعمل الرموز المؤقتة فعليًا كرقم تعريف شخصي PIN مؤقت لتعزيز الأمان. وتعتمد عليها البنوك لأنها:

سواء كان المستخدم يقوم بتسجيل الدخول، أو تحويل الأموال، أو تحديث بياناته الشخصية، تضمن الرموز المؤقتة أن الطلب صادر من صاحب الحساب وليس من شخص يريد سرقة الحساب.

تقدم الرموز المؤقتة العديد من المزايا للبنوك والمؤسسات المالية بمختلف أنواعها، حيث تسهم في حماية الحسابات والمعاملات، وأكثر من ذلك. هذه هي أهم المزايا:

الميزة الأوضح للرموز المؤقتة هي مستوى الأمان الإضافي الذي توفره. فكلمات المرور معرضة للتصيد والاختراق، بينما تضيف الرموز المؤقتة عنصرًا ديناميكيًا يجعل الحسابات محمية حتى في حال سرقة كلمة المرور. اختراق الرموز المؤقتة يتطلب طبقة هجومية إضافية وتكون هجماته أكثر تعقيدًا.

عند استخدام ببنية تحتية موثوقة لإرسال الرموز المؤقتة، لا تستغرق عملية التحقق سوى بضع ثواني ضمن رحلة المستخدم، دون إبطاء العمليات، ما يجعلها موثوقة ولا تؤثر سلبًا على تجربة العميل.

لا يحتاج المستخدم إلى تعلم أي خطوات معقدة لاستخدام الـ OTP حتى في المرة الأولى. كل ما عليه هو استلام الرمز وإدخاله. وهذا يجعل المصادقة من خلال الرموز المؤقتة وسيلة تحقق متاحة وسهلة لمختلف فئات المستخدمين دون أي عوائق.

يمكن أن تساعد الرموز المؤقتة على خفض حالات التحويلات غير المصرح بها، واختراق الحسابات، وسرقة الهوية عند إضافتها كمتطلب إلزامي عند استخدام المنصة. حتى في حال اختراق بيانات الدخول كالبريد الإلكتروني ورقم الهاتف وكلمة السر، تمنع الرموز المؤقتة المهاجمين من إتمام المعاملات دون تصريح أو إساءة استخدام الحساب بأي شكل.

تُستخدم الرموز المؤقتة في البنوك كمتطلب أساسي لإتمام العمليات المختلفة، ومن أبرز العمليات التي يتم استخدام الرموز المؤقتة لإتمامها:

تعتمد معظم البنوك والمؤسسات المالية اليوم على المصادقة الثنائية 2FA أو متعددة العوامل MFA بدلًا من الاكتفاء بطريقة واحدة. يتم إرسال الرمز المؤقت في رسالة نصية قصيرة أو عبر البريد الإلكتروني أو إشعارات التطبيق للتأكد من أن المستخدم المصرح له فقط هو من يصل إلى الحساب أو ينشئ حساب جديد.

قبل تأكيد أي تحويل مالي، محلي أو دولي، تطلب البنوك غالبًا إدخال الرمز المؤقت. يعود ذلك إلى كونها من أكثر الطرق أمانًا لتأكيد التحويلات ومنع المهاجمين من إرسال الأموال حتى لو تمكنوا من الوصول إلى الحساب.

تتطلب العديد من معاملات بطاقات الخصم والائتمان تأكيدًا عبر الـ OTP. كما تتيح بعض التطبيقات المصرفية إضافة منصات موثوقة لتقليل عدد مرات طلب الرمز المؤقت.

يتطلب تعديل البيانات الحساسة مثل رقم الهاتف أو كلمة المرور أو البريد الإلكتروني التحقق عبر OTP لضمان أن الطلب صادر عن صاحب الحساب الفعلي.

تسمح بعض البنوك الآن بالسحب باستخدام OTP بدلًا من البطاقة الفعلية، حيث يقوم العميل بإدخال الرمز في جهاز الصراف الآلي لإتمام العملية.

تقدم Authentica حل مصادقة مطور وجاهز للبنوك وشركات التكنولوجيا المالية والمؤسسات المالية بمستوى أمان متقدم. يعتمد الـ API على نموذج دفع حسب الطلب، وهو مصمم للتكامل السريع مع الأنظمة المصرفية، ويدعم أحجامًا كبيرة من المعاملات دون تأخير. تواصل معنا لمعرفة المزيد.

تظل الرموز المؤقتة واحدة من أبسط وأكثر وسائل التحقق ثقة في قطاع التكنولوجيا المالية والتطبيقات المصرفية. ومع نمو المعاملات الرقمية وتطور أساليب الاحتيال، تواصل البنوك في المملكة العربية السعودية وغيرها من الدول الاعتماد على OTP لتأمين تسجيل الدخول، وتأكيد التحويلات، وحماية البيانات الشخصية.

ظلت كلمات المرور من أهم عناصر الأمن الرقمي لعقود لتأمين الأجهزة المختلفة والحسابات وحتى الأماكن، ولكن مع تطور العالم والتكنولوجيا، أصبحت عيوبها أكثر وضوحًا وصعوبة في التجاهل. ومع تزايد عدد الحسابات والتطبيقات التي يستخدمها كل فرد بشكل يومي أو أسبوعي أو شهري، أصبح المستخدمون مثقلين بضرورة تذكر عدد كبير من كلمات المرور، مما جعل كلمات المرور ضمن الأشياء التي تسعى التطبيقات والمنشآت إلى استبدالها لتحسين تجربة المستخدم. كل ذلك جعل للمصادقة بدون كلمة مرور دور هام كحل بديل لاستخدام كلمات المرور وحدها أو مع أساليب مصادقة أو Authentication أخرى.

في هذا المقال، نستعرض مفهوم المصادقة بدون كلمة مرور، وكيفية عملها، وأهم فوائدها، ومتى يكون من المنطقي اعتمادها داخل المؤسسات.

المصادقة بدون كلمة مرور هي التحقق لتمكين المستخدمين من الوصول إلى الأنظمة والتطبيقات دون إدخال أي كلمة مرور. بدلًا من الاعتماد على كلمة يتم حفظها، يتم الاعتماد على عوامل تحقق أخرى تتضمن شيئًا يملكه المستخدم (مثل الهاتف) أو شيئًا يُميز المستخدم ذاته (مثل بصمة وجهه أو إصبعه). هذه الطرق تلغي أضعف حلقة في الأمن الرقمي: كلمة المرور، التي يمكن نسيانها أو سرقتها.

استخدام المصادقة بدون كلمة مرور لا يعني دائمًا التخلي تمامًا عن الطرق التقليدية فورًا، حيث تعتمد العديد من المؤسسات عليها جنبًا إلى جنب مع خطوات تحقق أخرى في إطار المصادقة متعددة العوامل (MFA)، أي استخدام أكثر من عامل تحقق في الوقت نفسه. ولكن مع الوقت، وفي بعض الأحيان فورًا، يتم التمكن من الاستغناء عن كلمة المرور نهائيًا وتحقيق مبدأ المصادقة بدون كلمة مرور.

يمكن تقسيم أنواع المصادقة بدون كلمة مرور إلى فئتين رئيسيتين:

في حين أن طرق المصادقة التقليدية التي استُخدمت لسنوات تعتمد على عوامل المعرفة مثل كلمات المرور والرموز السرية، فإن المصادقة بدون كلمة مرور تعتمد على عوامل الامتلاك والعوامل البيومترية للتحقق من الهوية بدلًا منها. هذا التحول يلغي الحاجة لبيانات ثابتة يمكن سرقتها أو إعادة استخدامها.

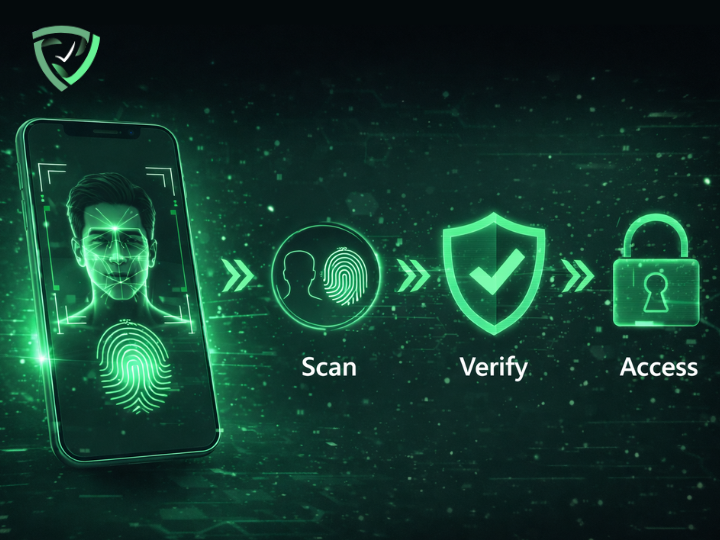

عادةً تمر عملية المصادقة بدون كلمة مرور بثلاث خطوات بسيطة:

على عكس كلمات المرور، لا يتم نقل أو تخزين هذه البيانات كنص، مما يجعل استغلالها من قبل المخترقين والمجرمين السيبرانيين أصعب بكثير.

لا يقتصر التوجه إلى استخدام المصادقة بدون كلمة مرور على تعزيز الأمن فقط، بل يقدم أيضًا تحسنًا كبيرًا في سهولة الاستخدام وتقليل التكاليف. ومن أبرز فوائدها:

يُعد الأمان السبب الرئيسي وراء الانتقال للمصادقة بدون كلمة مرور. فمع إزالة كلمات المرور نهائيًا، تقل فرص التعرض لهجمات الإنترنت الشائعة مثل التصيد، هجمات ملء بيانات الدخول، وهجمات تخمين كلمات المرور من خلال الهندسة الاجتماعية. مع عدم وجود كلمات مرور للسرقة، يفقد المهاجمون أحد أكثر أدواتهم فاعلية.

عدم اضطرار المستخدمين لتذكر كلمات مرور معقدة ومتعددة، أو إعادة تعيينها باستمرار، واستبدال ذلك بخطوة تحقق سريعة عبر بصمة أو رمز مؤقت خلال ثواني معدودة، يعني منحهم تجربة أكثر سلاسة. هذا التحسن يرفع من رضا المستخدمين عن التطبيقات والأجهزة.

إدارة كلمات المرور وتخزينها عملية مكلفة وتستهلك الكثير من الوقت. المؤسسات الكبرى تنفق مبالغ ضخمة بشكل سنوي على إعادة تعيين كلمات المرور والتعامل مع مشكلات الأمن المرتبطة بها. أما أنظمة المصادقة بدون كلمة مرور فتقلل بشكل كبير من هذه التكاليف عبر القضاء على الحاجة للدعم الفني وتقليل خطر الاختراقات والتكاليف المتعلقة بتأمين هذه الكلمات.

معايير مثل GDPR و PCI-DSS و NIST تشدد على أهمية وسائل المصادقة القوية. وغالبًا ما تلبي حلول المصادقة بدون كلمة مرور هذه المعايير أو تتفوق عليها، مما يساعد المؤسسات على الامتثال للقوانين بجانب تعزيز الأمان وتجربة المستخدم.

أحد أبرز التحديات المتعلقة بحلول المصادقة بدون كلمة مرور وخاصة البيومترية منها، هو التكلفة الأولية العالية والحاجة للتطوير المستمر. تقدم Authentica حل جاهز دون حاجة لاستثمار أولي، بنظام دفع سلس حسب الاستخدام، مع تطوير الأمان من قبل فريق محترف دون مجهود منك. يمكنكم التواصل معنا لمعرفة المزيد.

المصادقة بدون كلمة مرور ليست اتجاهًا مؤقتًا لتحسين تجربة المستخدم أو ميزة عابرة تضاف للتطبيقات، بل هي تحول جذري في طريقة إدارة الأمن الرقمي. تعالج أساليب المصادقة بدون كلمة مرور نقاط الضعف المرتبطة بكلمات المرور، وتوفر وصول أسرع وأكثر أمانًا وسهولة المنصات والتطبيقات. ومع تطور التهديدات الإلكترونية، يمثل التخلص من كلمات المرور خطوة مهمة نحو حماية رقمية أقوى وتجربة مستخدم أكثر سلاسة.

أصبح تأمين الحسابات الرقمية وحماية بيانات المستخدمين والمؤسسات الحساسة أكثر تعقيدًا من أي وقت مضى، خاصة مع التطور المتسارع لتقنيات الذكاء الاصطناعي. بالنسبة لطرق التحقق التقليدية التي تعتمد على كلمات المرور، فعلى الرغم من انتشارها وسهولة استخدامها بالنسبة للكثيرين، أثبتت أنها عرضة للاختراق والأخطاء من قبل المستخدمين التي قد تؤدي إلى سرقة الحسابات بل وسرقة منشآت بأكملها. وهنا تأتي المصادقة البيومترية كبديل أكثر تطورًا وأمانًا، حيث تقوم على التحقق من الهوية من خلال سمات فريدة لا يمكن سرقتها أو نسيانها.

في هذا المقال، نشرح ما هي المصادقة البيومترية، آلية عملها، أبرز أنواعها، ومتى يفضل استخدامها.

المصادقة البيومترية أو Biometric Authentication هي عملية أمن رقمي تستخدم لتأكيد هوية الشخص عبر تحليل سماته البيولوجية الفريدة مثل بصمات الأصابع، ملامح الوجه أو الصوت. يتم جمع هذه السمات وتخزينها، ثم مقارنتها بالمدخلات في كل مرة تتم فيها عملية محاولة التحقق لمكين أو منع الدخول إلى حساب أو مكان.

على عكس كلمات المرور أو الرموز التي يمكن سرقتها أو نسيانها، فإن السمات البيومترية فريدة لكل فرد، ومن الصعب للغاية تقليدها بدقة. هذا يجعل المصادقة البيومترية أكثر أمانًا ، ولهذا انتشرت في التحقق من المعاملات الإلكترونية، فتح الهواتف الذكية، وحتى في التحكم في الدخول إلى المنشآت شديدة الحماية.

هناك العديد من الأشكال للمصادقة البيومترية، ولكل منها مميزاتها وتطبيقاتها المناسبة. فهم هذه الأنواع بدقة يساعد الشركات على تحقيق الاختيار الأنسب وفقًا لاحتياجات المستخدمين وطبيعة الصناعة التي تعمل بها الشركة.

تعتمد على تحليل الأنماط الفريدة في بصمة إصبع معين باستخدام حساسات بصرية أو موجات فوق صوتية. تعتبر البصمة من أكثر الطرق شيوعًا وأقلها تكلفة، وتستخدم على نطاق واسع في الهواتف الذكية لفتح الجهاز والتحقق من التطبيقات عند فتحها وعند تأكيد المعاملات، إضافةً إلى أنظمة الحضور والانصراف والتحكم في الدخول لأماكن معينة.

يتم خلاله رسم خريطة لوجه المستخدم وتحليل السمات الأساسية للوجه بشكل حسابي مثل المسافة بين العينين أو شكل الفك بدقة لإنشاء نموذج رقمي. يتم تخزين هذا النموذج ويُعاد مقارنته بتفاصيل الوجه الذي تقوم الكاميرا بالتقاطه عند تسجيل الدخول في كل مرة. تتميز هذه الطريقة بالسرعة وسهولة الاستخدام دون أي تلامس، وتُستخدم في الهواتف الذكية، وتطبيقات الهواتف، وبوابات المطارات، وأنظمة الدخول في المؤسسات.

تعتمد هذه الطرق على تحليل الأنماط الفريدة للعين، سواء في القزحية أو الشبكية. وتعد من أكثر الأساليب دقة، وتُستخدم في بيئات تتطلب أعلى مستويات الأمان مثل أنظمة الحدود والحكومات وأحيانًا في الهواتف الذكية.

يقوم بتحليل خصائص الصوت مثل الطبقة والنبرة والإيقاع للتعرف على هوية المستخدم. ويعد مناسبًا بشكل كبير في خدمات الهاتف البنكية، المساعدة الصوتية، والتحقق في مراكز الاتصال الخاصة بخدمة العملاء.

تتضمن التعرف على أشياء مثل طريقة المشي أو إيقاع الكتابة في بعض التطبيقات المتقدمة. تعتمد هذه الطريقة على المصادقة المستمرة عبر مراقبة سلوك المستخدم أثناء استخدامه للنظام أو التواجد في مكان معين لاكتشاف أي نشاط غير طبيعي ومنع الوصول أو إصدار تنبيه فورًا حال التأكد.

تعتمد تقنية التعرف على الأوردة على تحليل بصمة الأوردة من خلال الأشعة تحت الحمراء ورسم خريطة الأوردة في اليد أو الأصابع. أما هندسة اليد فتعتمد على أبعاد الأصابع وبنية الكف، وتستخدم غالبًا في الوصول لمنشآت حساسة، إضافةً إلى بعض التطبيقات الصحية.

تزداد شهرة المصادقة البيومترية والاعتماد عليها بسرعة كبيرة لأنها توفر توازن قوي بين الأمان والكفاءة وسهولة الاستخدام، وهي عناصر أساسية عند اختيار طرق تأمين الأجهزة والمنشآت وحسابات المستخدمين. ومن أهم فوائدها مقارنة بالطرق التقليدية:

السمات البيومترية فريدة ويصعب تزويرها أو سرقتها، مما يجعلها مقاومة لعمليات الاحتيال مثل التصيد أو سرقة بيانات الدخول بأي طريقة. الاعتماد على الخصائص البيولوجية بدلًا من كلمات المرور أو الأرقام يقلل بشكل كبير أيضًأ من خطر الوصول غير المصرح به دون سرقة الحسابات بشكل كامل، حيث يتم تأكيد الهوية بشكل مستمر، على سبيل المثال في كل مرة يتم ترك التطبيق والرجوع إليه مرة أخرى.

مع عدم حاجة المستخدمين إلى تذكر كلمات مرور صعبة أو إعادة تعيينها من فترة لفترة لضمان الأمان، فالأمر يكون أسرع بكثير. مسح بصمة الإصبع أو التعرف على الوجه يستغرق ثواني قليلة، ويوفر تجربة سريعة وسلسة مقارنة بأي وسيلة تحقق أخرى.

رغم أن تكلفة تطبيق أنظمة المصادقة البيومترية، خاصة المتقدمة مثل التعرف على الوجه، قد تكون أعلى من الطرق التقليدية في البداية، إلا أنها تقلل من التكاليف المستمرة للصيانة، المتمثلة في إدارة كلمات المرور وتأمينها ودعم المستخدمين، مما يوفر على المؤسسات مبالغ كبيرة على المدى الطويل.

في القطاعات الخاضعة للوائح صارمة مثل القطاعات المالية والرعاية الصحية، تساعد المصادقة البيومترية على الالتزام بمعايير مثل اعرف عميلك (KYC)، مكافحة غسيل الأموال (AML)، وقوانين حماية البيانات عبر ضمان طرق مصادقة دقيقة وموثوقة.

رغم إمكانية استخدام المصادقة البيومترية على نطاق واسع، إلا أن فائدتها تكون أوضح وأكثر فاعلية في قطاعات معينة:

تُعد المصادقة البيومترية في هذا القطاع إضافة قوية لرفع مستويات الأمان وتقليل المخاطر المرتبطة بسرقة بيانات الدخول أو الوصول غير المصرح به للحسابات أو المنشآت.

يمكن للمستشفيات استخدام المصادقة البيومترية مثل بصمة الإصبع أو مسح القزحية لضمان دقة التعرف على المرضى وحماية السجلات الصحية السرية من السرقة أو التلاعب.

تعتمد البنوك وشركات التكنولوجيا المالية على المصادقة البيومترية لتقديم عمليات تحقق سلسة وآمنة عند تقديم الخدمات البنكية عبر الهاتف، وتأكيد المعاملات، ومراكز الاتصال لخدمة العملاء.

تستخدم المطارات وأنظمة الهجرة تقنيات التعرف على الوجه ومسح القزحية لتسريع إجراءات المسافرين مع الحفاظ على أعلى معايير الأمان.

أصبحت التطبيقات المختلفة تستخدم المصادقة البيومترية على نطاق واسع لفتح التطبيقات، تأكيد عمليات الشراء والطلبات، وحماية الحسابات الشخصية مما جعل المصادقة البيومترية جزء من الحياة اليومية لمعظمنا.

قد يكون تطوير المصادقة البيومترية من الصفر عملية معقدة، تتطلب خبرة عميقة في الأمن وتجربة المستخدم. توفر Authentica حلًا مبسطًا عبر **واجهة برمجة تطبيقات (API) جاهزة** للمصادقة البيومترية، يمكن للمطورين الوصول إليها بسهولة عبر منصات مثل **[RapidAPI]**. كما تتوفر عقدة مخصصة لدمج خدمات Authentica في سير عمل الأتمتة عبر **[n8n]**. يشمل الحل التعرف على الوجه، مطابقة بصمات الأصابع، والتحقق الصوتي، دون الحاجة لبناء النظام داخليًا أو إهدار الوقت والموارد. يمكنكم التواصل مع فريقنا لتعرفوا المزيد.

تمثل المصادقة البيومترية خطوة كبيرة في كيفية تأمين الحسابات والأجهزة والمنشآت بأملها، حيث تجمع بين الأمان والسهولة والسرعة بطريقة تتفوق على الطرق التقليدية. ومع توسع استخدام منصات مثل Authentica، أصبحت المصادقة البيومترية عنصرًا أساسيًا في حماية المعاملات المالية، ودعم أنظمة الرعاية الصحية، وتحسين تجربة المستخدم عند استخدام التطبيقات والخدمات الرقمية.

تقنية التعرف على الوجه أو Face ID تعتمد على تأكيد دخول المستخدمين إلى الحسابات والأجهزة من خلال التعرف على وجوههم، بدلًا من الحاجة إلى الاعتماد على كلمات السر التي يمكن سرقتها. وعلى رغم من أن الحماية المحسنة هي الميزة الأساسية لهذه التقنية المحسنة، إلا أنها لا تقتصر فقط على توفير حماية أفضل للحسابات والأجهزة والمعاملات، بل تقدم أيضًا تجربة استخدام سلسة وسهلة، مع تعزيز الامتثال التنظيمي وإدارة المخاطر بكفاءة عالية.

إذا كنت تفكر في استخدام تقنية التعرف على الوجه Face ID لمنصتك في السعودية ولست متأكداً من قيمتها الحقيقية، ففي هذا المقال سنتعرف على جميع تفاصيل هذه التقنية الهامة.

تقنية Face ID هي تقنية متقدمة للتعرف على الوجه تعمل على التحقق من هوية الشخص باستخدام السمات الفريدة لوجهه بعد تحويلها إلى نماذج رياضية ومقارنة المدخلات بعدها بهذه النماذج المخزنة. الهدف الأساسي من Face ID هو التأكد من أن المستخدم هو فعلًا من يدّعي أنه هو، مما يجعل محاولات الاحتيال شبه مستحيلة مقارنة بأساليب الأمان التقليدية ككلمات المرور.

عملية التأكد عن طريق Face ID تتضمن عادة التقاط صورة حية أو فيديو قصير، وتحليل معالم الوجه الدقيقة، وإنشاء نموذج رياضي مشفر يتم مقارنته بمدخلات المستخدم في كل مرة يقوم فيها بتسجيل الدخول. هذه المعلومات تساعد الشركات على منع انتحال الهوية، وفي بعض الحالات، اكتشاف الأنشطة المشبوهة أو الخبيثة فوريًا.

في المملكة العربية السعودية، تقنية التعرف على الوجه للتحقق من الهوية أصبحت تدريجياً متطلباً أساسياً تحكمه الجهات التنظيمية مثل SAMA و CMA. هذا مهم بشكل خاص لتطبيقات التوظيف عن بعد عن بُعد والامتثال لمتطلبات KYC.

المؤسسات المالية، شركات التقنية المالية، منصات التداول، ومقدمو الخدمات الرقمية العاملون في المملكة مطالبون بتبني أساليب قوية للتحقق من الهوية مثل تقنية التعرف على الوجه أو Face ID. تم تحديد ذلك كأحد المتطلبات بعد أن أثبتت هذه التقنية نفسها كواحدة من أكثر الحلول اعتمادية، لتصبح أحد أعمدة تلبية المتطلبات التنظيمية المحلية في السعودية ومعايير مكافحة غسل الأموال AML الدولية.

عند استخدام التعرف على الوجه Face ID بشكل متقدم مع تقنية كشف Liveness Detection التي تهدف من أن من أمام الكاميرا شخص حقيقي وليس صورة أو نموذج ثلاثي الأبعاد، تستطيع الشركات إيقاف المحتالين الذين يحاولون استخدام الصور أو الفيديوهات أو تقنيات الـ deepfakes أو حتى الأقنعة للالتفاف على أنظمة التعرف على الوجه في التطبيقات والأجهزة. يساعد ذلك على منع الجرائم المالية مثل الاحتيال على الهوية، سرقة الحسابات، والمعاملات غير المصرح بها في تطبيقات التكنولوجيا المالية.

تقنيات التعرف على الوجه المتقدمة تساعد المؤسسات على الامتثال لأنظمة KYC الخاصة بـ SAMA والتوجيهات الدولية لمكافحة غسيل الأموال. يساهم ذلك في حماية المعاملات المالية من استغلالها لأغراض خبيثة، مع تلبية المتطلبات التنظيمية التي تمكن من التوسع في أسواق جديدة.

لأن Face ID تمنع الاستيلاء على الحسابات، المعاملات غير المصرح بها، وسرقة الهوية، فإن العملاء يشعرون بثقة حقيقية أن حساباتهم وأموالهم في أمان تام. ينعكس ذلك مباشرة على مستوى الثقة والولاء للعلامة التجارية.

الشركات التي تتبنى حلول Face ID عالية الجودة من حيث الأمان والسرعة تظهر التزامها بالابتكار والحماية. يساعد ذلك على تعزيز علامتها التجارية في الأسواق التي تشهد منافسة متزايدة. تقوم هذه الشركات أيضًأ بتجنب الاختراقات التي قد تدمر سمعتها أو تكلفها مبالغ ضخمة.

النظام يستخدم كاميرا الجهاز لالتقاط صورة أو فيديو في الوقت الفعلي. يقوم فورًا بالتحقق من علامات الحياة مثل نسيج الجلد، انعكاس الضوء، والحركات الدقيقة للتأكد من أن الشخص موجود فعليًا وليس صورة أو فيديو مسجل.

يتم قياس خصائص الوجه وتحويلها إلى نموذج رياضي مشفر. هذا النموذج لا يمكن عكسه للحصول على صورة حقيقية، مما يضمن الخصوصية والأمان.

الصورة الجديدة الملتقطة تتم مقارنتها بالصورة المخزنة في أقل من ثانية واحدة بدقة فائقة. يضمن ذلك سرعة التحقق دون المساس بمعايير الأمان.

الأنظمة المتقدمة تحظر الصور المطبوعة، فيديوهات الشاشة، الأقنعة السيليكونية، الأقنعة ثلاثية الأبعاد، وحتى فيديوهات الـ deepfakes. يوفر ذلك حماية قوية حتى ضد محاولات الاحتيال المتطورة وحتى تلك المدعومة بالذكاء الاصطناعي.

تقنية Face ID مع تقنية كشف الحيوية Liveliness Detection يوقفون إنشاء الحسابات الوهمية والوصول غير المصرح به قبل حدوث أي ضرر. يسمح ذلك للمنصات بتحديد ومنع الاحتيال بشكل نشط.

بالنسبة للعديد من الشركات مثل البنوك والمؤسسات المالية، أصبح التسجيل عن بُعد للعملاء باستخدام تقنية التعرف على الوجه المعتمدة طريقة مقبولة لتلبية متطلبات eKYC. يسهل ذلك على الشركات الالتزام بالمتطلبات المحلية والدولية بفاعلية.

الهويات التي تم التحقق منها تعني أن المجرمين لا يستطيعون بسهولة سحب الأموال، التداول بشكل غير قانوني، أو استغلال بيانات الاعتماد المسروقة لأغراض خبيثة. تقنية Face ID توفر طبقة أمان إضافية تحمي حسابات وأموال المستخدمين مع تأكيد في كل معاملة.

عندما يعرف المستخدمون أن منصتك تستخدم تقنية Face ID متطورة، يشعرون بأمان أكبر ويكونون أكثر استعدادًا للتفاعل. يساهم ذلك في تعزيز ولاء العملاء وزيادة معدلات التسجيل والاستخدام للمنصة.

لإتمام تطبيق Face ID بنجاح، يمكن للشركات الاستفادة من واجهات برمجية (APIs) جاهزة للاستخدام تقلل الجهد والتكلفة، مع تقديم مستوى عالٍ من الأمان مثل Authentica. عند اختيار الأداة المناسبة، عليك مراعاة هذه العوامل:

كل هذه المزايا متوفرة في Authentica. إذا كنت تريد معرفة المزيد، يمكنك التواصل مع خبرائنا للحصول على استشارة مجانية.

Face ID أو تقنية التعرف على الوجه تلعب دور حيوي في ضمان أمان المعاملات الرقمية، الحسابات، والأجهزة. في السعودية، تقنية Face ID محكومة من قبل الجهات التنظيمية، وعلى رأسها SAMA و CMA، وهي إلزامية في العديد من الحالات. في كل الحالات، تبني هذه التقنية الآن ليس فقط استثمارًا في الأمان، بل هو استثمار في مستقبل شركتك وثقة عملائك وجودة تجربتهم.

تزايدت حوادث اختراق البيانات والاحتيال الإلكتروني في السنوات الأخيرة، مما جعل التحقق عبر كلمة المرور لمرة واحدة (OTP) أو ما يسمى الرمز المؤقت أحد أهم عناصر الأمان الرقمي اليوم، حيث تمثل طبقة إضافية من الحماية التي تضمن أن حسابات المستخدمين لا يتم الوصول إليها من قبل أطراف غير مصرح بالوصول، سواء أثناء تسجيل الدخول، أو إتمام عملية مالية، أو استرجاع كلمة المرور.

ما هو التحقق عبر الرمز المؤقت OTP ولماذا هو مهم

التحقق عبر كلمة المرور لمرة واحدة (OTP) هو آلية مصادقة تعتمد على إرسال رمز فريد ومؤقت للمستخدم لتأكيد هويته ومنع محاولات الدخول غير المصرح بها. صلاحية هذا الرمز محدودة بجلسة واحدة أو فترة زمنية قصيرة، ما يمنع القراصنة الأشخاص ذوي النوايا الخبيثة من الدخول إلى حسابات المستخدمين.

بفضل بساطته وفعاليته، يُعدّ التحقق عبر الرمز المؤقت OTP من أكثر أساليب الحماية استخدامًا في التطبيقات والمواقع الإلكترونية والمنصات المالية والأنظمة الحكومية.

يتجاوز دور هذه الطريقة للحماية مجرد حماية تسجيل الدخول، إذ يُستخدم كجزء أساسي من المصادقة الثنائية (2FA) عبر الجمع بين ما يعرفه المستخدم (كلمة المرور) وما يستقبله بشكل لحظي (رمز OTP). كما يُستخدم أيضًا في المصادقة بدون كلمة مرور، ويساعد الشركات على الالتزام بمتطلبات الامتثال الخاصة بـ (KYC) و (KYB) من خلال سجلات تحقق موثقة بالوقت يمكن الرجوع إليها.

يمكن إرسال الرمز المؤقت OTP عبر عدة قنوات، تختلف في سرعتها واعتماديتها وتجربة المستخدم التي توفرها. يعتمد اختيار القناة المناسبة على نوع العملية أو الحساب المستهدف، والجمهور المقصود، ومستوى الأمان المطلوب.

فيما يلي أبرز القنوات المستخدمة:

لكل طريقة مزاياها الخاصة، وتلجأ العديد من المؤسسات إلى الجمع بين أكثر من قناة لتوفير تجربة موثوقة ومتنوعة للمستخدمين. اعتماد استراتيجية متعددة القنوات للـ OTP يعزز الأمان والثقة في الوقت نفسه، إذ يضمن وصول الرموز وبالتالي وصول المستخدم لحسابه في جميع الظروف.

تستخدم آلية OTP على نطاق واسع في مختلف القطاعات لتعزيز الثقة وحماية المستخدمين، ومن أبرز حالات الاستخدام:

تتيح واجهة برمجة التطبيقات API الخاصة بـ Authentica تنفيذ التحقق عبر OTP بسهولة تامة ودون أي جهد تطوير أو برمجة. توفر المنصة تكاملًا سريعًا وسلسًا، مع نظام دفع مرن يعتمد على حجم الاستخدام، ما يتيح للشركات الالتزام بالمعايير، وتسريع الوصول إلى السوق، وتقليل التكاليف المبدئية بشكل كبير.

يظل التحقق عبر OTP أحد أكثر أساليب تأمين الحسابات من حيث الاعتمادية لتأكيد هوية المستخدمين وتأمين المعاملات الرقمية. ومع تزايد الحاجة إلى حلول متعددة القنوات وقابلة للتوسع ومتوافقة مع القوانين، أصبحت هذه التقنية عنصرًا أساسيًا في تجربة التحقق الحديثة. من خلال الاعتماد على واجهات API جاهزة مثل تلك التي تقدمها Authentica، يمكن للمؤسسات تعزيز الثقة، والحد من الاحتيال، وتوفير تجربة رقمية أكثر أمانًا دون أي تعقيد.

يُعدّ التعرف على الوجه أحد أشكال المصادقة البيومترية التي غيّرت من شكل الأمن السيبراني خلال السنوات الأخيرة، حيث انتشرت بشكل واسع بين المستخدمين. يمكن للمستخدمين اليوم الوصول إلى حساباتهم وتطبيقاتهم وأجهزتهم بسهولة وسرعة عبر مسح وجوههم، ما يقلل الوقت المهدور في تسجيل الدخول أو إنشاء الحسابات، مع الحفاظ على مستوى عالي من الأمان.

شعبية تقنيات التعرف على الوجه تزداد مع الوقت، حيث أظهر استطلاع لشركة VISA أن أكثر من 86٪ من المستخدمين يفضلون الوسائل البيومترية مثل التعرف على الوجه أو الصوت بدلًا من كلمات المرور للتحقق من الهوية أو لإجراء المدفوعات. يستخدم أكثر من 131 مليون أمريكي هذه التقنية يوميًا في تطبيقاتهم وحساباتهم وأجهزتهم.

في هذا المقال، نستعرض تقنية التعرف على الوجه للتحقق من الهوية بمختلف استخداماتها، بما في ذلك المصادقة الثنائية، وآلية عملها، وفوائدها، ومقارنتها بالأساليب الأخرى، وكيف يمكن توفيرها للمستخدمين بسهولة دون الحاجة إلى تطوير معقد.

تقوم أنظمة التعرف على الوجه بتحديد هوية الأشخاص أو التحقق منها من خلال السمات الفريدة لوجوههم، ما يتيح لهم الوصول إلى حساباتهم أو أجهزتهم. أثناء عملية المصادقة، والتي قد تكون جزءًا من المصادقة الثنائية لحماية الحسابات، يلتقط النظام صورة جديدة للمستخدم ويقارنها بالنموذج المحفوظ مسبقًا. وعند التطابق، يتم السماح بالوصول فورًا، مما يجعل العملية سريعة ودقيقة في الوقت نفسه.

تطورت دقة أنظمة التعرف على الوجه الحديثة بشكل كبير مع السنوات، ووصلت الخوارزميات المتقدمة إلى مستويات دقة تتجاوز 99.5٪، وهو ما مكّنها من التفريق حتى بين التوائم المتطابقين في الشكل، وهو ما كان يُعد أمرًا شبه مستحيل في السابق.

تعتمد أنظمة التعرف على الوجه على الكاميرات لالتقاط الصور إما بتقنية ثنائية الأبعاد أو ثلاثية الأبعاد وفقًا للنظام المستخدم ومواصفاته. ثم تتم مقارنة البيانات اللحظية المستخرجة من الصور أو مقاطع الفيديو مع البيانات المخزنة مسبقًا في قواعد بيانات مؤمنة، وغالبًا ما تتطلب هذه العملية اتصالًا بالإنترنت للوصول إلى تلك القواعد.

تتم العملية عبر تحليل متقدم حسابي يضمن دقة المطابقة البيومترية دون تدخل بشري، مما يتيح وصولًا سلسًا وآمنًا إلى التطبيقات والخدمات أو حتى المرافق المادية.

يتألف سير عمل أنظمة التعرف على الوجه عادة من ثلاث مراحل رئيسية:

يوفر التعرف على الوجه دقة أعلى بكثير من الوسائل التقليدية بفضل تفرد سمات الوجه لكل شخص. وعلى عكس كلمات المرور أو الأرقام السرية التي يمكن نسيانها أو سرقتها، تبقى ملامح الوجه فريدة ويصعب تقليدها.

الميزة الأخرى هي السهولة، حيث يمكن للمستخدمين فتح الأجهزة أو الموافقة على المدفوعات أو الدخول إلى الأماكن الآمنة دون الحاجة إلى كتابة كلمات مرور أو استخدام مفاتيح. بعد تجربة هذا الأسلوب السلس، تصبح الطرق القديمة بطيئة وغير عملية.

كما تضيف خاصية التشغيل دون لمس بعدًا من النظافة والسلامة، حيث تصبح لا حاجة لاستخدام أجهزة استشعار أو لوحات مفاتيح، وهو ما أثبت أهميته خلال جائحة كوفيد-19.

عند استخدام التعرف على الوجه ضمن المصادقة الثنائية لحماية الحسابات، فإنه يختلف في طبيعته عن الطرق الأخرى مثل كلمات المرور، أو الرسائل النصية، أو تطبيقات التوثيق، أو بصمة الإصبع. وفيما يلي مقارنة سريعة بينها:

لم تعد الشركات بحاجة إلى بناء أنظمة بيومترية معقدة من البداية. توفر خدمات مثل Authentica حلولًا جاهزة للمصادقة البيومترية دون كتابة أي كود، وبمعايير أمان عالية ونظام دفع مرن حسب الاستخدام، مما يقلل التكلفة المبدئية ويُسرّع من اعتماد التقنية.

ينمو استخدام التعرف على الوجه بسرعة بفضل ميزاته في الأمان والراحة والسرعة، ما يجعله التقنية الأفضل للتحقق من الهوية والمصادقة الثنائية. ورغم أن تطوير هذه الأنظمة قد يبدو معقدًا، إلا أن الحلول الجاهزة مثل واجهات Face Recognition APIs كخدمة أزالت هذه العقبة، لتصبح هذه التقنية متاحة وسهلة التكامل لأي شركة دون تكاليف أولية كبيرة.

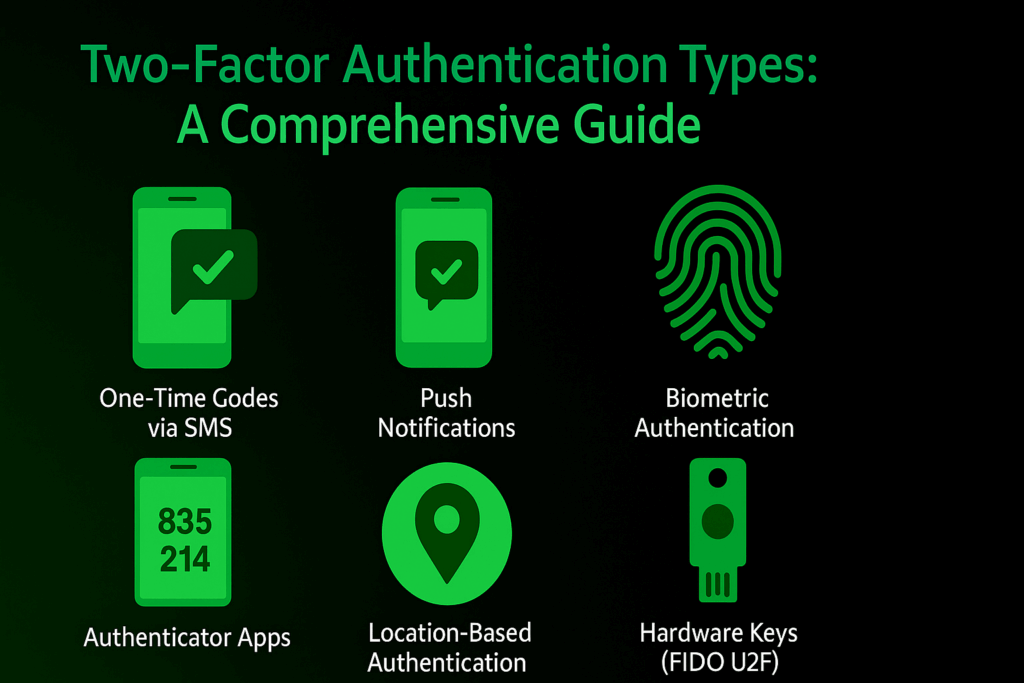

التحقق بخطوتين (أو Two Factor Authentication) أصبح ضرورة لحماية الحسابات الرقمية، لأنه يضيف طبقة أمان قوية تمنع الوصول غير المصرح به. بالنسبة للمطورين الذين يبنون تطبيقات أو منصات، لم يعد دمج التحقق بخطوتين خيار إضافي أو ثانوي، بل أصبح حاجة أساسية لبناء ثقة المستخدمين وحماية بياناتهم.

في هذا الدليل سنتعرف على معنى التحقق بخطوتين، وأنواعه المختلفة، وكيفية اختيار النوع الأنسب لتطبيقك، بالإضافة إلى فوائد الاعتماد على مزوّد جاهز للتحقق بخطوتين مثل Authentica.

التحقق بخطوتين أو المصادقة الثنائية أو Two Factor Authentication هو آلية أمان رقمية تطلب من المستخدم التحقق من هويته عبر طريقتين مختلفتين قبل الدخول إلى حسابه على تطبيق أو منصة. بخلاف الاعتماد على اسم المستخدم وكلمة المرور فقط، تجمع المصادقة الثنائية بين شيء يعرفه المستخدم (مثل كلمة المرور) وشيء يملكه (مثل الهاتف أو البصمة).

تقلل هذه الطبقة الثانية من الحماية من احتمالية اختراق الحساب حتى لو تم تسريب كلمة المرور. فهي تجعل مهمة المخترقين أو من يحاولون سرقة الحسابات عبر التصيّد أو الهجمات العشوائية أكثر صعوبة.

هناك عدة طرق لاستخدام التحقق بخطوتين، ولكل منها مزاياها وعيوبها. فيما يلي أبرز الأنواع:

يُرسل للمستخدم رمز مؤقت يعرف بإسم (OTP) على هاتفه أو بريده الإلكتروني، ويستخدمه لتأكيد هويته. يقوم المستخدم بإدخال هذا الرمز والذي يكون في الغالب عبر رسالة نصية قصيرة. على الرغم من شهرة الرسائل النصية القصيرة بالنسبة لهذه الطريقة إلا أن الحصول على الرمز عبر مكالمة يكون أيضًا متاح في الكثير من الأحيان.

يتلقى المستخدم إشعارًا على جهاز موثوق عبر تطبيق لديه ليوافق أو يرفض عملية تسجيل الدخول بمجرد الضغط على. الاشعار، ما يجعله أسلوب بسيط وسهل للجميع.

تتضمن هذه الطريقة استخدام تطبيقات المصادقة مثل Google Authenticator أو Microsoft Authenticator، حيث تولد رموزًا تتجدد كل بضع ثوانٍ بدون الحاجة لشبكة. تتغير هذه الأموال لكل منصة، لذا فكل منصة لها أكواد تتغير إلى الأبد كل بضعة ثواني، مما يجعله أسلوب فعال للتحقق بخطوتين.

تتضمن هذه الطريقة استخدام أشياء مثل بصمة الإصبع أو التعرف على الوجه كخطوة ثانية مطلوبة للدخول إلى الحساب.

طالبًا ما يستخدم هذا الأسلوب للمصادقة للكشف عن تسجيل الدخول من أماكن غير متوقعة كوسيلة ثانوية بجانب الوسائل الأخرى وليس كوسيلة مصادقة ثانية أساسية، بسبب سهولة التحايل على هذا الأسلوب.

الأجهزة مثل YubiKey أو Google Titan، وهي أجهزة صغيرة تستخدم التشفير لإثبات هوية المستخدم ومنع تدخل أي طرف في المنتصف عند الدخول للحسابات.

بعض الخدمات (مثل حساب جوجل) توفر رموزًا جاهزة يمكن استخدامها عند الحاجة.

تُستخدم في بعض التطبيقات مثل واتساب أو تيليجرام، حيث يعمل رمز الرسالة النصية القصيرة كخطوة أولى وكلمة المرور الإضافية كخطوة ثانية.

لكي تختار أسلوب التحقيق بخطوتين الأنسب لمستخدمي التطبيق أو المنصة التي تقوم بتطويرها، عليك وضع هذه العوامل في اعتبارك:

المستخدمون المستهدفون: للمستخدمين العاديين يُفضّل استخدام الرسائل النصية القصيرة أو الإشعارات الفورية إذا تواجد تطبيق خاص بك على هواتفهم. للمستخدمين المتقدمين أو المؤسسات، تطبيقات المصادقة مثل Microsoft Authenticator أو المفاتيح المادية قد تكون أنسب.

قيمة الحساب: الحسابات المالية أو الشركات تحتاج لطرق أقوى مثل المفاتيح أو تطبيقات المصادقة، وغالبا ما تتجنب الاعتماد على الطرق مثل الإشعارات التي ترسل عبر الهواتف.

التكلفة والقدرة على التوسع: تختلف كل طريقة حسب تكلفتها، فمثلًا التطبيقات والإشعارات أكثر توفيرًا وقابلة للتوسع مقارنة بالمفاتيح المادية التي تكون آمنة ولكنها مكلفة وغير عملية في الكثير من الحالات.

مستوى التهديدات: في الأسواق التي تنتشر فيها هجمات مثل تبديل الشريحة، من الأفضل تجنب الاعتماد على الرسائل النصية القصيرة فقط واللجوء إلى إرسال اشعارات عبر الهاتف أو استخدام تطبيقات المصادقة.

بناء نظام آمن للتحقق بخطوتين من الصفر ليس سهل ويهدر الكثير من المجهود، فهو يحتاج لخبرة في التشفير وإدارة المستخدمين والامتثال للمعايير. هنا يأتي دور مزوّدين مثل Authentica، التي تقدم حلول تحقق بخطوتين جاهزة ومتكاملة، مع خبرة خاصة في السوق السعودي. هذه الحلول توفر وقتك، تقلل الأخطاء، وتسمح لك بالتركيز على ميزات تطبيقك الأساسية.

التحقق بخطوتين أداة أساسية لحماية حسابات المستخدمين في عالم مليء بالتهديدات. فهمك لاختلاف طرقه، مثل الرسائل النصية القصيرة، التطبيقات، البصمة، وغيرهم يساعدك على اتخاذ قرار مدروس بشأن ما توفره في منصتك. التوازن بين الأمان وسهولة الاستخدام والتكلفة هو الأساس، والاعتماد على مزود مثل Authentica يجعل هذه المعادلة أسهل وأكثر أمانًا.

في عالمنا الرقمي المتسارع، أصبح الأمان السيبراني أولوية قصوى للأفراد والشركات على حد سواء. مع تزايد التهديدات والاختراقات، لم تعد كلمات المرور التقليدية كافية لتوفير الحماية اللازمة. هنا يأتي دور كلمة المرور لمرة واحدة (OTP)، وهي تقنية أمنية بسيطة لكنها فعالة للغاية، أحدثت ثورة في كيفية تأمين حساباتنا ومعاملاتنا الرقمية.

كلمة المرور لمرة واحدة (OTP)، والمعروفة أيضًا بالرمز السري لمرة واحدة (One-Time PIN)، أو رمز التفويض لمرة واحدة (One-Time Authorization Code)، أو كلمة المرور الديناميكية، هي رمز أبجدي رقمي يتم إنشاؤه تلقائيًا وصالح للاستخدام مرة واحدة فقط خلال جلسة تسجيل دخول أو معاملة واحدة [1]. على عكس كلمات المرور الثابتة التي يمكن إعادة استخدامها مرارًا وتكرارًا، تفقد OTP صلاحيتها فور استخدامها أو بعد فترة زمنية قصيرة جدًا، مما يجعلها درعًا قويًا ضد العديد من الهجمات السيبرانية.

تخيل أنك تحاول تسجيل الدخول إلى حسابك المصرفي عبر الإنترنت. بعد إدخال اسم المستخدم وكلمة المرور الثابتة، يطلب منك النظام إدخال رمز إضافي يتم إرساله إلى هاتفك المحمول أو بريدك الإلكتروني. هذا الرمز هو OTP. حتى إذا تمكن مخترق من سرقة اسم المستخدم وكلمة المرور الخاصة بك، فلن يتمكن من الوصول إلى حسابك بدون رمز OTP الفريد الذي يتم إنشاؤه في تلك اللحظة بالذات.

تعتمد آلية عمل OTP على مبدأ بسيط لكنه قوي: إنشاء رمز فريد لكل عملية تحقق. عندما يطلب المستخدم رمز OTP، يقوم النظام بإنشاء هذا الرمز باستخدام خوارزميات معقدة، ثم يرسله إلى وسيلة اتصال موثوقة يمتلكها المستخدم، مثل هاتفه المحمول عبر رسالة نصية قصيرة (SMS) أو تطبيق واتساب، أو بريده الإلكتروني. بمجرد استلام المستخدم للرمز، يقوم بإدخاله في النظام لإتمام عملية التحقق.

هناك نوعان رئيسيان من OTPs:

1.كلمة المرور لمرة واحدة المستندة إلى الوقت (TOTP - Time-based One-Time Password): هذه الرموز صالحة لفترة زمنية قصيرة جدًا، عادة ما تكون 30 أو 60 ثانية. يتم إنشاؤها باستخدام خوارزمية تجمع بين مفتاح سري مشترك والوقت الحالي. هذا هو النوع الأكثر شيوعًا الذي تستخدمه تطبيقات المصادقة مثل Google Authenticator.

2.كلمة المرور لمرة واحدة المستندة إلى العداد (HOTP - HMAC-based One-Time Password): تعتمد هذه الرموز على عداد يتزايد مع كل استخدام. يتم إنشاء الرمز باستخدام مفتاح سري مشترك وقيمة العداد. كلما تم استخدام رمز، يزداد العداد، مما يضمن أن الرمز التالي سيكون مختلفًا. هذا النوع أقل شيوعًا في الاستخدام اليومي ولكنه فعال بنفس القدر.

تتعدد الأسباب التي تجعل OTP مكونًا أساسيًا في استراتيجيات الأمان الحديثة:

•الحماية ضد سرقة كلمات المرور: حتى لو تمكن المهاجمون من الحصول على كلمة المرور الثابتة الخاصة بك من خلال التصيد الاحتيالي، أو البرامج الضارة، أو اختراقات البيانات، فإنهم لن يتمكنوا من الوصول إلى حسابك بدون رمز OTP الذي يتم إنشاؤه في الوقت الفعلي.

•مكافحة هجمات إعادة التشغيل (Replay Attacks): نظرًا لأن كل رمز OTP صالح لمرة واحدة فقط، لا يمكن للمهاجمين اعتراض الرمز وإعادة استخدامه لاحقًا للوصول غير المصرح به.

•تعزيز الثقة والأمان: توفر OTP طبقة إضافية من الأمان، مما يطمئن المستخدمين بأن حساباتهم ومعاملاتهم محمية بشكل جيد. هذا يعزز الثقة في الخدمات الرقمية ويزيد من معدلات التبني.

•الامتثال للمعايير التنظيمية: تتطلب العديد من الصناعات، مثل الخدمات المالية والرعاية الصحية، مستويات عالية من الأمان والتحقق من الهوية. تساعد OTP الشركات على الامتثال لهذه اللوائح والمعايير.

•سهولة الاستخدام: على الرغم من تعقيدها التقني، فإن OTP سهلة الاستخدام للمستخدم النهائي. كل ما يتطلبه الأمر هو إدخال رمز مكون من بضعة أرقام أو أحرف، وهي عملية سريعة وبديهية.

تدرك Authentica أهمية توفير حلول تحقق قوية ومرنة لتلبية احتياجات الشركات المتنوعة. لهذا السبب، تقدم Authentica مجموعة شاملة من حلول OTP متعددة القنوات، مما يضمن أن تتمكن الشركات من تأمين عملياتها وتوثيق هوية مستخدميها بثقة وسهولة. Authentica هي منتج من T2، وهي شركة رائدة في تقديم الحلول التقنية المبتكرة.

تعد الرسائل النصية القصيرة (SMS) واحدة من أكثر الطرق شيوعًا وموثوقية لإرسال رموز OTP. تتميز هذه الطريقة بانتشارها الواسع، حيث يمتلك معظم الناس هواتف محمولة ويمكنهم استقبال الرسائل النصية بسهولة. تقدم Authentica حل SMS OTP الذي يضمن تسليم الرموز بسرعة وأمان وموثوقية عالية. سواء كنت بحاجة إلى التحقق بخطوتين (2FA)، أو تأكيد رقم الهاتف عند التسجيل، أو استعادة الحساب، فإن SMS OTP من Authentica يوفر لك الحل الأمثل. يتميز الحل بمعدلات تسليم رائدة في الصناعة (99.9%+) وزمن نقل أسرع من ثانية، مدعومًا ببنية تحتية عالمية زائدة. كما يتيح لك استخدام معرف المرسل الخاص بك وقوالبك ذات العلامة التجارية لتعزيز الثقة وتقديم تجربة احترافية.

مع تزايد شعبية واتساب كمنصة تواصل رئيسية، أصبح إرسال رموز OTP عبر واتساب خيارًا جذابًا للعديد من الشركات. يوفر WhatsApp OTP من Authentica طريقة آمنة ومألوفة للمستخدمين لتلقي رموز التحقق. يتم إرسال الرموز مباشرة عبر واتساب باستخدام اسم مرسل رسمي معتمد، مما يعزز هوية علامتك التجارية ويمنح المستخدم تجربة سلسة وموثوقة. يتميز هذا الحل بالتكامل السلس، والمراسلة الآمنة مع التشفير الشامل من طرف إلى طرف، واستخدام قناة مألوفة يثق بها المستخدمون بالفعل. هذا الحل مثالي للشركات التي ترغب في الوصول إلى عملائها عبر قنواتهم المفضلة.

على الرغم من ظهور قنوات جديدة، لا يزال البريد الإلكتروني وسيلة فعالة وموثوقة لإرسال رموز OTP، خاصة في حالات مثل تسجيل الحسابات، واستعادة كلمات المرور، والعمليات الحساسة. يوفر Email OTP من Authentica حلاً موثوقًا ومرنًا لإرسال رموز التحقق إلى بريد المستخدم برسائل تحمل هوية علامتك التجارية. يتميز هذا الحل بقوالب بريد احترافية قابلة للتخصيص، وإرسال باستخدام نطاق موثوق باسم المرسل، ودعم التسليم المحلي والدولي، وتقارير دقيقة لمتابعة التسليم ومعدلات الفتح. يضمن Email OTP من Authentica تسليمًا سريعًا ومتوافقًا مع هوية علامتك التجارية، مما يعزز تجربة التحقق ويمنحك احترافية بدون تعقيد.

•تحقق متعدد القنوات من مكان واحد: توفر Authentica منصة موحدة للتحقق من المستخدمين عبر الرسائل النصية القصيرة، وواتساب، والبريد الإلكتروني، بالإضافة إلى أدوات إضافية مثل التحقق من البيانات الحيوية وبرنامج Nafath (التحقق من الهوية الحكومية).

•حلول مخصصة لكل قطاع: سواء كنت تعمل في الخدمات المالية والتقنية، أو التجارة الإلكترونية، أو الصحة والتعليم، أو الحكومة والقانون، فإن Authentica تقدم حلولًا مخصصة تلبي احتياجات قطاعك بدقة.

•ربط سهل للمطورين: يتميز حل Authentica بتكامل فني سريع عبر واجهات API واضحة، مما يجعله مناسبًا لفرق الشركات الناشئة والجهات الكبيرة.

•رؤية لحظية وتحكم كامل: يمكنك مراقبة كل محاولة تحقق في الوقت الفعلي، مع تتبع لحالة الإرسال والاستجابة، وخيارات بديلة مدمجة.

•قابلية توسع مع مستوى أمان عالٍ: من مئات إلى ملايين المستخدمين، تضمن Authentica الأداء والتوافق على كل مستوى، مع الحفاظ على أعلى معايير الأمان.

لتسهيل عملية التكامل وأتمتة سير العمل، توفر Authentica إضافة (plugin) خاصة بها لمنصة الأتمتة الشهيرة N8N. يتيح هذا التكامل للمطورين والشركات ربط خدمات Authentica بسهولة مع مئات التطبيقات والخدمات الأخرى، مما يفتح آفاقًا جديدة للأتمتة والتحقق السلس. يمكنك العثور على إضافة N8N الخاصة بـ Authentica

في عصر تتزايد فيه التهديدات السيبرانية، أصبحت كلمات المرور لمرة واحدة (OTP) أداة لا غنى عنها لتعزيز الأمان الرقمي. من خلال توفير طبقة إضافية من الحماية، تساعد OTP الأفراد والشركات على حماية حساباتهم ومعاملاتهم من الوصول غير المصرح به. تقدم Authentica، كمنتج من T2، حلول OTP متعددة القنوات (SMS OTP، WhatsApp OTP، Email OTP) التي تجمع بين الأمان القوي والمرونة وسهولة الاستخدام، مما يجعلها الشريك المثالي لأي شركة تسعى لتعزيز أمانها الرقمي وثقة عملائها.

في عالم التجارة الإلكترونية الصاخب، حيث تتم المعاملات بسرعة الضوء، يلوح خطر الاحتيال في الأفق. مع استمرار التسوق

عبر الإنترنت في صعوده الصاروخي، يزداد أيضًا تطور أولئك الذين يسعون لاستغلال نقاط الضعف الرقمية. لكل منصة تجارة إلكترونية مبتكرة، هناك محتال مصمم يسعى لتقويض أمنها. ولكن ماذا لو لم يكن دفاعك الأقوى شبكة معقدة من الخوارزميات، بل مفهومًا بسيطًا وقويًا: التحقق القوي؟

ستتعمق هذه المقالة في الدور الحاسم للتحقق من الهوية في حماية عملك عبر الإنترنت. سنستكشف المشهد المتطور للاحتيال في التجارة الإلكترونية، ونسلط الضوء على المبادئ الأساسية للتحقق، ونوضح كيف يمكن لاستراتيجية التحقق الشاملة أن تحول واجهتك الرقمية إلى حصن ضد الجرائم المالية. استعد لاكتشاف كيف أن إعطاء الأولوية للوصول الآمن للمستخدمين لا يحمي أرباحك فحسب، بل يبني أيضًا ثقة العملاء الثابتة.

يقدم السوق الرقمي، بكل ما فيه من راحة، مجموعة فريدة من التحديات. يعني غياب التفاعل المادي أن التحقق من الهويات والنوايا يصبح أمرًا بالغ الأهمية. يستغل المحتالون هذه المسافة، مستخدمين تكتيكات مختلفة لسرقة الأرباح وتشويه السمعة. فهم هذه التهديدات هو الخطوة الأولى في بناء دفاع لا يمكن اختراقه.

الاحتيال في التجارة الإلكترونية ليس كيانًا واحدًا؛ إنه وحش متعدد الرؤوس، يتطلب كل رأس منه إجراءً مضادًا محددًا. فيما يلي بعض الأشكال الأكثر شيوعًا:

•الاستيلاء على الحساب (ATO): تخيل لصًا يتسلل إلى حساب عميلك الرقمي. هذا هو الاستيلاء على الحساب. يحصل المحتالون على وصول غير مصرح به إلى حسابات العملاء الشرعية، غالبًا من خلال بيانات الاعتماد المسروقة من اختراقات البيانات أو عمليات التصيد الاحتيالي. بمجرد الدخول، يمكنهم إحداث فوضى: إجراء عمليات شراء غير مصرح بها، استنزاف نقاط الولاء، أو حتى تغيير المعلومات الشخصية لاستغلالها في المستقبل. هجمات الاستيلاء على الحساب خبيثة بشكل خاص لأنها تستغل الثقة التي بنيتها مع عملائك.

•الاحتيال بدون وجود البطاقة (CNP): هذا هو المعادل الرقمي لاستخدام بطاقة ائتمان مسروقة بدون وجود البطاقة المادية. إنه منتشر في المعاملات عبر الإنترنت حيث لا يتم تقديم البطاقة فعليًا. يستخدم المحتالون أرقام بطاقات الائتمان المسروقة، التي يتم الحصول عليها غالبًا بوسائل غير مشروعة مختلفة، لإجراء عمليات شراء غير مصرح بها. يعد اكتشاف الاحتيال بدون وجود البطاقة معركة مستمرة، حيث يفتقر التجار إلى طرق التحقق التقليدية المتاحة في المتاجر الفعلية.

•الاحتيال الودي (إساءة استخدام استرداد المبالغ المدفوعة): هذا النوع مؤلم لأنه يأتي من الداخل. يحدث الاحتيال الودي عندما يقوم العميل بإجراء عملية شراء مشروعة ثم يعترض على الرسوم مع بنكه، مدعيًا أنها غير مصرح بها أو أنه لم يتلق السلع، على الرغم من أنه تلقاها. بينما تكون بعض عمليات استرداد المبالغ المدفوعة مشروعة (على سبيل المثال، بسبب احتيال فعلي أو خطأ من التاجر)، فإن الاحتيال الودي غالبًا ما يكون إساءة استخدام متعمدة للنظام، مما يكلف الشركات إيرادات كبيرة في السلع المفقودة والشحن ورسوم استرداد المبالغ المدفوعة.

•سرقة الهوية والاحتيال على الهوية الاصطناعية: يتضمن ذلك استخدام المحتالين للمعلومات الشخصية المسروقة لفتح حسابات جديدة أو إجراء عمليات شراء. هناك نوع أكثر تطورًا، وهو الاحتيال على الهوية الاصطناعية، يتضمن دمج معلومات حقيقية ومختلقة لإنشاء هوية جديدة وهمية تمامًا يمكنها تجاوز فحوصات التحقق الأساسية. ثم تُستخدم هذه الهويات المصطنعة في مجموعة من الجرائم المالية.

•احتيال الاسترجاع واسترداد الأموال: تتضمن هذه الفئة العملاء الذين يدعون زوراً عدم استلام السلع أو تلفها للحصول على استرداد الأموال مع الاحتفاظ بالبضاعة، أو إرجاع سلع مسروقة أو مقلدة، أو سلع تم استخدامها أو تلفها، للحصول على استرداد أو استبدال، مما يؤثر بشكل مباشر على مخزون التاجر وربحيته.

تؤكد هذه التهديدات على نقطة حاسمة: في العصر الرقمي، لم يعد منع الاحتيال الاستباقي والذكي مجرد خيار؛ إنه ضرورة. يتعلق الأمر بحماية أصولك، والحفاظ على سمعتك، وضمان تجربة آمنة وسلسة لعملائك الحقيقيين.

فكر في التحقق كحارس رقمي على باب متجر التجارة الإلكترونية الخاص بك. وظيفته بسيطة: التحقق من أن كل من يدخل هو من يدعي أنه هو. في عالم الإنترنت، حيث يغيب الوجود المادي، يصبح هذا التحقق هو حجر الزاوية في الأمن. نظام التحقق القوي هو دفاعك الأساسي، مما يضمن أن العملاء الشرعيين فقط يمكنهم الوصول إلى حساباتهم، وإجراء عمليات الشراء، والتفاعل مع منصتك.

يعتمد التحقق على إثبات الهوية من خلال عوامل مختلفة. غالبًا ما يتم تصنيفها على النحو التالي:

•شيء تعرفه: هذا هو الأكثر شيوعًا - كلمات المرور، وأرقام التعريف الشخصية (PINs)، أو الأسئلة السرية. على الرغم من شيوعها، إلا أنها الأكثر عرضة للسرقة أو التخمين.

•شيء تملكه: يتضمن ذلك عنصرًا ماديًا في حوزتك، مثل هاتف محمول يتلقى رمزًا لمرة واحدة، أو رمز أمان، أو بطاقة ذكية. الفكرة هي أن المستخدم الشرعي فقط هو من سيتمكن من الوصول إلى هذا العنصر المادي.

•شيء أنت عليه: هذا هو المكان الذي تلعب فيه القياسات الحيوية دورًا - سمات بيولوجية فريدة مثل بصمات الأصابع، أو ملامح الوجه، أو حتى أنماط الصوت. تعتبر هذه بشكل عام الأكثر أمانًا لأنها يصعب تكرارها.

تطورت طرق التحقق بشكل كبير مع تزايد تعقيد التهديدات السيبرانية:

•التحقق أحادي العامل (SFA): الحارس القديم، وعادة ما يكون مجرد كلمة مرور. سهل الاستخدام، ولكنه نقطة ضعف واحدة يستغلها المحتالون.

•التحقق متعدد العوامل (MFA): المعيار الحديث. يتطلب التحقق متعدد العوامل نوعين أو أكثر من التحقق قبل منح الوصول. يمكن أن يكون هذا كلمة مرور مدمجة مع رمز يتم إرساله إلى هاتفك. إنها قفزة كبيرة في الأمان، مما يجعل اختراق المستخدمين غير المصرح لهم أصعب بكثير.

•التحقق بدون كلمة مرور: المستقبل هنا، ولا يتضمن تذكر سلاسل الأحرف المعقدة. تلغي طرق التحقق بدون كلمة مرور كلمات المرور التقليدية، وتعتمد بدلاً من ذلك على بدائل أكثر أمانًا وسهولة في الاستخدام مثل القياسات الحيوية أو الروابط السحرية. هذا لا يعزز الأمان فقط عن طريق إزالة ناقل الهجوم الأكثر شيوعًا (كلمات المرور) ولكنه يبسط أيضًا تجربة المستخدم.

بالنسبة لأي عمل تجاري عبر الإنترنت، لا يُعدّ التحقق القوي مجرد ميزة تقنية؛ إنه ضرورة استراتيجية. إنه يؤثر بشكل مباشر على أمنك وسمعتك وأرباحك النهائية:

•التحصين ضد الاستيلاء على الحساب: من خلال طلب أكثر من مجرد كلمة مرور، يجعل التحقق القوي من الصعب للغاية على المحتالين اختراق حسابات العملاء، حتى لو تمكنوا من سرقة بيانات الاعتماد.

•تأمين كل معاملة: أثناء عملية الدفع، يتحقق التحقق القوي من هوية حامل البطاقة، مما يقلل بشكل كبير من مخاطر عمليات الشراء الاحتيالية واسترداد المبالغ المدفوعة المكلفة.

•بناء ثقة العملاء التي لا تتزعزع: عندما يشعر العملاء بأن بياناتهم ومعاملاتهم آمنة، تزداد ثقتهم في علامتك التجارية. وهذا يترجم إلى زيادة الولاء وتكرار الأعمال.

•تبسيط الامتثال: تفرض العديد من اللوائح العالمية الآن التحقق القوي من العملاء للمدفوعات عبر الإنترنت. يضمن تنفيذ هذه الإجراءات تلبية المتطلبات القانونية وتجنب العقوبات.

في جوهرها، التحقق القوي هو الدرع الخفي الذي يحمي نظام التجارة الإلكترونية الخاص بك. إنه الضمان بأن كل تفاعل على منصتك شرعي وآمن وجدير بالثقة.

في أوثنتكا، نتفهم تحديات الأمان الفريدة التي تواجهها شركات التجارة الإلكترونية. نحن نقدم مجموعة شاملة من حلول التحقق المصممة لتكون قوية وسهلة الاستخدام، مما يضمن حماية واجهتك الرقمية دون المساس بتجربة العميل. ينصب تركيزنا على تقديم التحقق من الهوية المرن والسريع والموثوق الذي يتكامل بسلاسة مع أنظمتك الحالية.

فيما يلي بعض أنواع التحقق الرئيسية التي نقدمها، كل منها مصمم لتوفير طبقة قوية من الأمان:

•رمز التحقق لمرة واحدة عبر الرسائل القصيرة (SMS OTP): طريقة بسيطة وفعالة للتحقق من هوية المستخدم عن طريق إرسال كلمة مرور لمرة واحدة عبر رسالة نصية إلى هاتفه المحمول المسجل. تعرف على المزيد حول حل SMS OTP الخاص بنا.

•رمز التحقق لمرة واحدة عبر واتساب (WhatsApp OTP): بالاستفادة من منصة المراسلة الشهيرة، نمكّن تسليم رمز التحقق لمرة واحدة بشكل آمن مباشرة إلى واتساب عملائك، مما يوفر الراحة والموثوقية. اكتشف حل WhatsApp OTP الخاص بنا.

•رمز التحقق لمرة واحدة عبر البريد الإلكتروني (Email OTP): لأولئك الذين يفضلون التحقق عبر البريد الإلكتروني، توفر خدمة Email OTP الخاصة بنا كلمة مرور آمنة لمرة واحدة يتم تسليمها إلى عنوان البريد الإلكتروني المسجل للمستخدم. استكشف حل Email OTP الخاص بنا.

•التعرف على الوجه: يوفر التعرف على الوجه طريقة تحقق بيومترية سلسة وعالية الأمان، مما يسمح للمستخدمين بالتحقق من هويتهم بنظرة واحدة. شاهد كيف يعمل التعرف على الوجه لدينا.

•التحقق الصوتي: استخدم الخصائص الفريدة لصوت المستخدم للتحقق الآمن والمريح، مما يضيف طبقة أخرى من الأمان البيومتري. تعرف على حل التحقق الصوتي الخاص بنا.

من خلال دمج طرق التحقق متعددة القنوات والمتقدمة هذه، تمكّن أوثنتكا شركات التجارة الإلكترونية من:

•الحد بشكل كبير من الاستيلاء على الحساب (ATO): حتى إذا تم سرقة بيانات الاعتماد، فإن العامل الإضافي لرمز التحقق لمرة واحدة أو المسح البيومتري يجعل من المستحيل تقريبًا على المستخدمين غير المصرح لهم الوصول.

•تقليل الاحتيال بدون وجود البطاقة (CNP): من خلال طلب خطوة تحقق إضافية أثناء عملية الدفع، نساعد في تأكيد حامل البطاقة الشرعي، مما يقلل بشكل كبير من المعاملات الاحتيالية.

•تعزيز الوضع الأمني العام: توفر حلولنا دفاعًا قويًا ضد أشكال الاحتيال المختلفة، مما يحمي عملك من الخسائر المالية وتشويه السمعة.

•تحسين تجربة المستخدم: مع إضافة الأمان، تم تصميم طرقنا لسهولة الاستخدام، مما يضمن رحلة عميل سلسة وإيجابية.

هل أنت مستعد لرفع مستوى أمان التجارة الإلكترونية لديك؟ سجل الآن واختبر الفرق الذي يمكن أن تحدثه استراتيجية التحقق الشاملة.